Recente data bevestigen het: phishing via e-mail is nog steeds de belangrijkste vector voor malware-infecties in bedrijven en Business Email Compromise (BEC) blijft oorzaak nummer één van financieel verlies door internetcriminaliteit in organisaties. Bij de meeste phishing- en spearphishing-aanvallen wordt een vals adres gebruikt om te verhullen wie de echte afzender is. Er zijn echter ook geavanceerdere aanvallen waarbij een legitieme e-mailketen wordt “gekaapt” om een phishing-e-mail in te voegen in een bestaand e-mailgesprek. Deze techniek heeft verschillende namen, zoals “reply chain-aanval”, “gekaapte email reply chain” en “thread hijack spamming”. Onderzoekers van SentinelLabs troffen deze aan in hun recente analyse van Valak-malware. In dit artikel leggen we uit hoe email reply chain-aanvallen werken en hoe u zichzelf en uw bedrijf hiertegen kunt beschermen.

Hoe werkt een email reply chain-aanval?

Het kapen van een e-mailketen begint met de overname van een e-mailaccount. Via een eerdere aanval en gedumpte inloggegevens of technieken zoals credential stuffing en password-spraying krijgen hackers toegang tot een of meer e-mailaccounts. Ze gaan gesprekken volgen om te kijken wat de mogelijkheden zijn om malware of schadelijke links naar een of meer van de deelnemers in een gespreksketen te sturen.

Deze techniek is vooral effectief omdat de ontvangers elkaar al vertrouwen. De dreigingsactor voegt zichzelf nergens als nieuwe deelnemer aan het gesprek toe en probeert ook niet het e-mailadres van iemand anders te vervalsen. In plaats daarvan stuurt hij een schadelijke e-mail vanuit het echte account van een van de deelnemers.

Omdat de aanvallers toegang hebben tot de hele berichtenketen, kunnen ze hun malspambericht precies afstemmen op de context van een lopend gesprek. Hierdoor, en doordat de ontvanger de afzender al vertrouwt, wordt de kans dat het slachtoffer de schadelijke bijlage opent of op een gevaarlijke link klikt, vele malen groter.

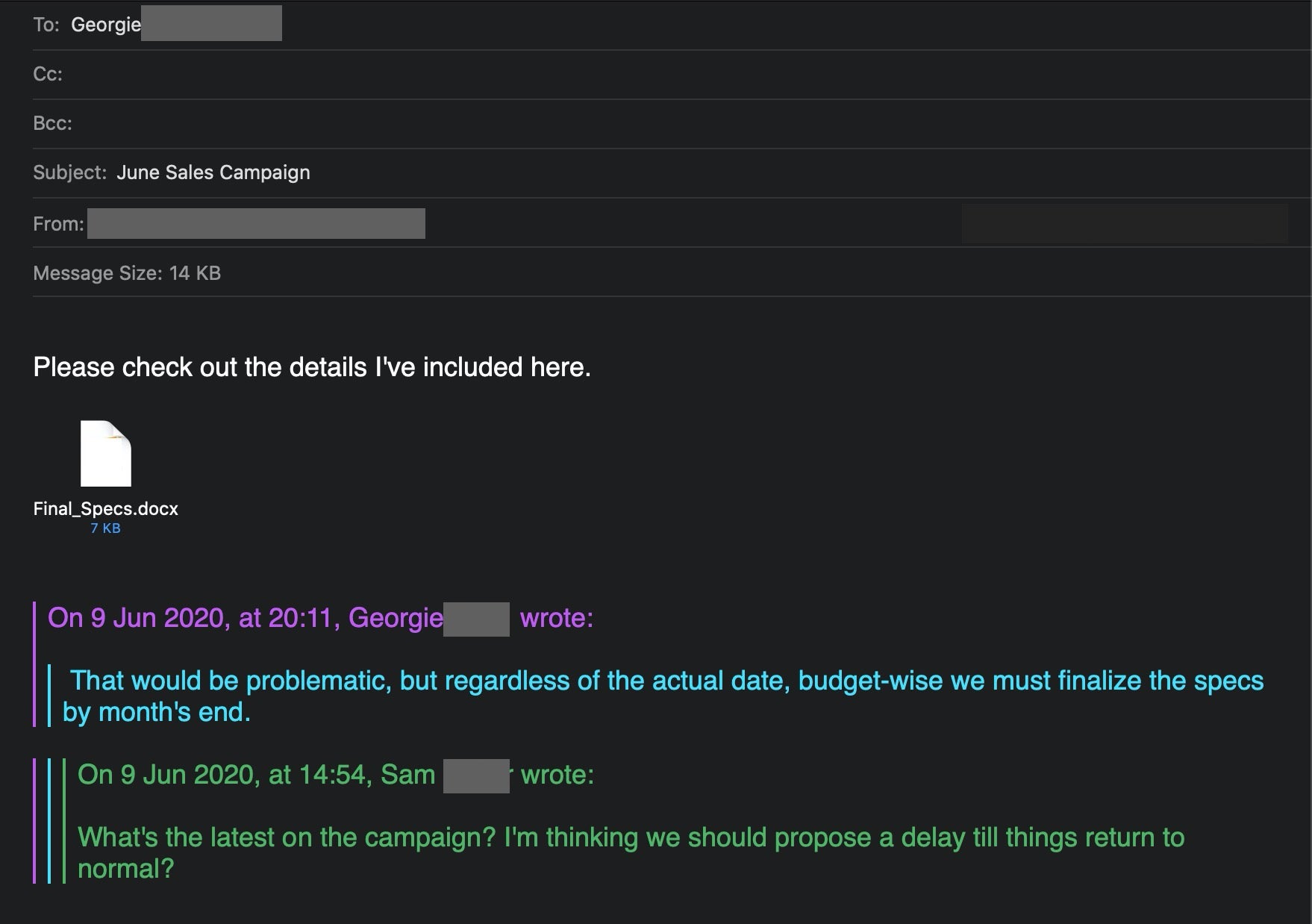

Ter illustratie: stel, het account van Sam is gehackt en de aanvaller ziet dat Sam en Carolien (en misschien nog anderen) een nieuwe salescampagne bespreken via e-mail. De aanvaller kan deze context gebruiken om Carolien een schadelijk document te sturen dat betrekking lijkt te hebben op het gesprek dat zij op dat moment met Sam voert.

Om te voorkomen dat de eigenaar van het gehackte account erachter komt wat er uit zijn naam gebeurt, gebruiken hackers vaak een andere inbox om berichten te ontvangen.

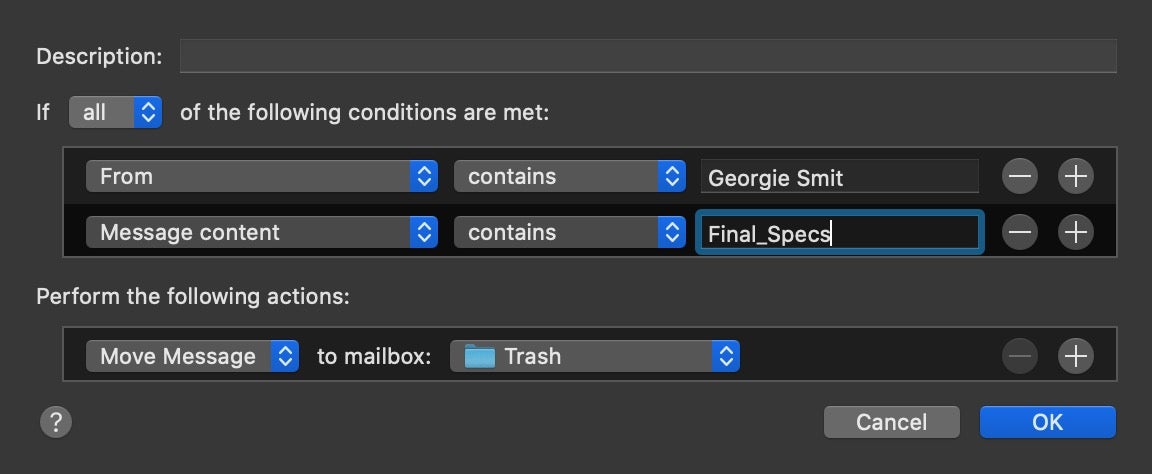

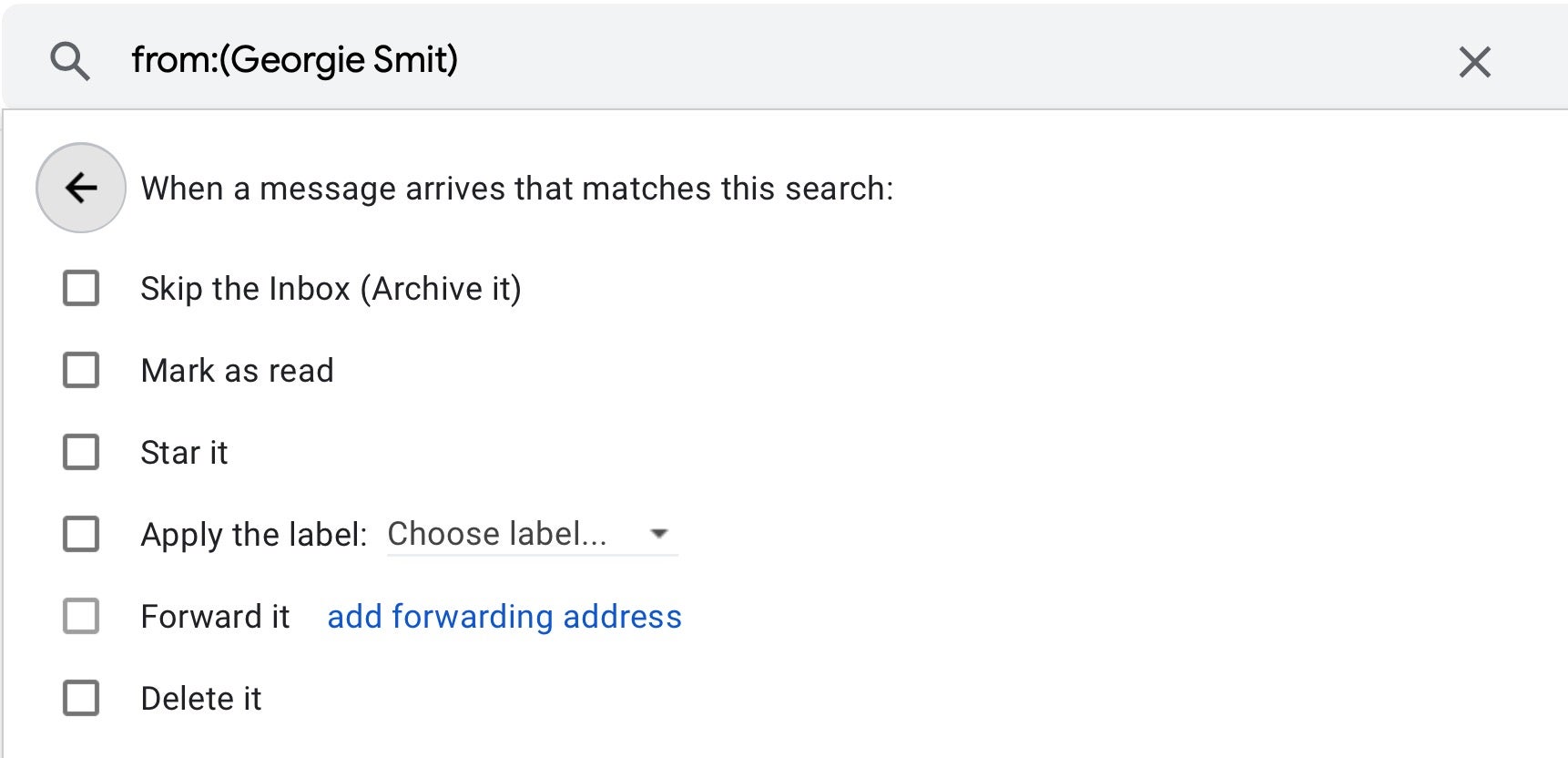

De hacker moet hiervoor de regels van de e-mailclient gebruiken om bepaalde berichten van het normale postvak IN om te leiden naar een map waarin de eigenaar van het account waarschijnlijk niet vaak kijkt, zoals de map voor ongewenste e-mail. Als Carolien uit ons voorbeeld de phishing-e-mail van Sam beantwoordt, kan dat antwoord worden omgeleid, zodat de echte Sam het nooit te zien krijgt.

Een hacker die een account heeft overgenomen, kan de instellingen van de e-mailclient ook gebruiken om mails van bepaalde ontvangers door te sturen naar een ander account.

Een andere truc om te zorgen dat de eigenaar van een account geen onraad ruikt, is het maken van een e-mailregel die binnenkomende berichten scant op trefwoorden zoals “phishing”, “hack” en “gehackt”, en die berichten vervolgens verwijdert of met een standaardbericht beantwoordt. Op die manier wordt voorkomen dat een achterdochtige of bezorgde collega de eigenaar van het account kan waarschuwen met vragen zoals “Ben jij gehackt?” of iets dergelijks.

Welke malwarefamilies gebruiken reply chain-aanvallen?

De eerste email reply chain-aanvallen zagen we in 2017. In 2018 werd die techniek ook gebruikt in campagnes met de banktrojan Gozi ISFB/Ursnif. In sommige gevallen werd daarbij ook de correspondentieketen zelf vervalst om het echt te laten lijken. In andere gevallen werden legitieme accounts gehackt, die vervolgens werden gebruikt om bestaande threads te kapen en valse berichten naar andere ontvangers te sturen.

Schadelijke bijlagen kunnen VBScript en PowerShell gebruiken om via Office-macro’s payloads af te leveren, zoals Emotet, Ursnif en andere loadermalware of banktrojans.

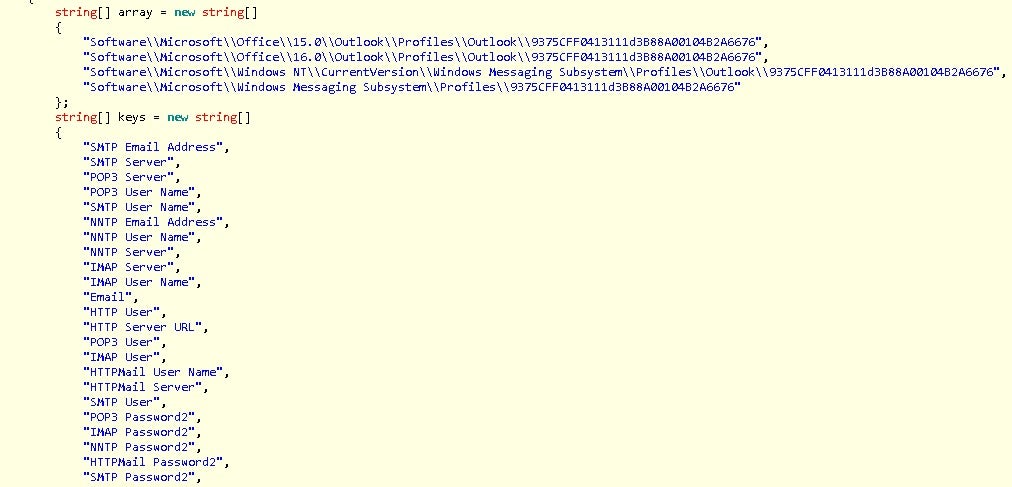

Onderzoekers van SentinelLabs hebben aangetoond hoe Valak-malware speciale plug-ins gebruikt om inloggegevens te stelen die specifiek zijn bedoeld voor gebruik in email reply chain-aanvallen.

De onderzoekers leggen het zo uit:

Waarom zijn email reply chain-aanvallen zo effectief?

Spearphishing en zelfs algemene spam phishing-campagnes worden nog steeds veel gebruikt door threat actors, maar email reply chain-aanvallen maken het een stuk lastiger voor verdedigers.

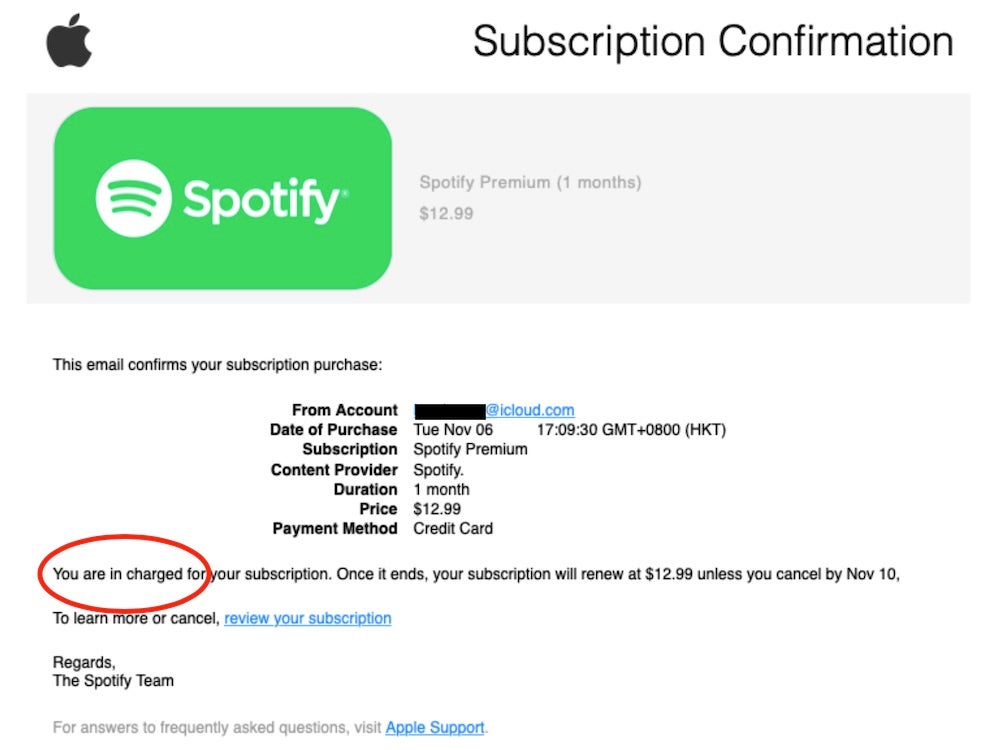

In gewone phishingmails staan vaak overduidelijke spel- en grammaticafouten, zoals hieronder.

Bovendien hebben massale spoofing-e-mails vaak een onderwerp of inhoud die voor de meeste ontvangers weinig zinvol is, waardoor mensen meteen op hun hoede zijn.

Bewustwordingstraining en best practices voor veilig e-mailen − zoals niet op links klikken, geen bijlagen openen van onbekende afzenders en e-mails van onbekenden niet beantwoorden − kunnen ook bij meer doelgerichte spearphishingaanvallen het risico verkleinen. Bij email reply chain-aanvallen ontbreken echter de gebruikelijke elementen die bij de meeste mensen alarmbellen doen rinkelen.

Email reply chain-aanvallen zijn meestal zorgvuldig opgesteld, zonder taalfouten. Doordat er een antwoord wordt ingevoegd in een bestaande thread van een legitieme afzender, wordt de geloofwaardigheid veel groter en lopen zelfs de meest voorzichtige en goed getrainde medewerkers het risico om erin te trappen.

Hoe kunt u een reply chain-aanval voorkomen?

Een goed opgezette reply chain-aanval is vaak moeilijk te herkennen omdat deze vanuit een vertrouwde, legitieme bron komt en de aanvaller over de e-mailgeschiedenis en gesprekscontext beschikt. Het wordt nog eens extra moeilijk als de mail wordt ingevoegd in een lange thread met meerdere, vertrouwde deelnemers.

Toch zijn er verschillende dingen waarop u kunt letten om te voorkomen dat u slachtoffer wordt van dit type fraude.

Reply chain-aanvallen zijn alleen mogelijk met gehackte accounts. Daarom moeten in de eerste plaats voor alle e-mailaccounts van uw bedrijf de best practices voor beveiliging worden opgevolgd, dat wil zeggen: verificatie met twee of meer factoren, unieke wachtwoorden voor alle accounts en wachtwoorden die minimaal 16 tekens lang zijn. Gebruikers moeten regelmatig de instellingen en e-mailregels van hun eigen e-mailclient controleren om te kijken of er geen berichten worden omgeleid of verwijderd zonder dat zij hier erg in hebben.

Ten tweede moet het gebruik van Office-macro’s waar mogelijk worden beperkt of zelfs helemaal worden verboden. Macro’s zijn niet de enige manier om een apparaat te hacken via schadelijke bijlagen, maar ze vormen nog steeds een veelgebruikte attack vector.

Ten derde: kennis is macht. Zorg voor bewustwordingstraining voor al uw gebruikers. Leg aan uw medewerkers uit wat email reply chain-aanvallen zijn en hoe ze werken. U kunt ze bijvoorbeeld doorverwijzen naar dit artikel. Gebruikers van e-mail moeten zich meer bewust worden van hoe phishingaanvallen werken en hoe de technieken die hackers gebruiken veranderen. Het is essentieel dat mensen begrijpen waarom het zo belangrijk is om nooit zomaar in te gaan op een verzoek om een bijlage te openen of op een link te klikken, ongeacht van wie dat verzoek afkomstig is.

En last but not least moet u ervoor zorgen dat uw endpoints worden beschermd door een moderne, vertrouwde EDR-beveiligingsoplossing die de uitvoering van kwaadaardige code in bijlagen of links kan stoppen voordat die schade kan toebrengen. Oudere antivirusprogramma’s die werken op basis van reputatie en YARA-regels, zijn niet geschikt voor moderne, bestandsloze en polymorfe aanvallen. In het cybersecuritylandschap van vandaag hebt u minimaal een geautomatiseerd AI-platform van de volgende generatie nodig.

Conclusie

Email reply chain-aanvallen zijn een andere vorm van social engineering die door threat actors wordt gebruikt. In tegenstelling tot de echte wereld, waarin de natuurwetten vastliggen, zijn er in de cyberwereld geen regels die niet kunnen worden gewijzigd door de hardware, de software of de gebruiker te manipuleren. Dit geldt echter net zo goed voor de verdedigers als voor de aanvallers. Door alle aspecten van onze cyberomgeving onder controle te houden, kunnen we aanvallen afweren voordat deze plaatsvinden of blijvende schade kunnen toebrengen aan de organisatie. Beveilig uw apparaten, informeer uw gebruikers, train uw medewerkers en laat de criminelen een ander doel zoeken.