The Good

Een applausje voor de Roemeense cyberpolitie die deze week een bende criminelen arresteerde omdat die, naast het plegen van een aantal andere misdrijven, ziekenhuizen had aangevallen met de beruchte Locky-ransomware. Het Directorate for Investigating Organized Crime and Terrorism (DIICOT) viel woningen in Roemenië en Moldavië binnen en arresteerde vier personen, die zichzelf de “Pentaguard” noemen, wegens betrokkenheid bij de misdrijven.

De bende bracht niet alleen levens in gevaar door gezondheidszorginstellingen aan te vallen, maar werd bovendien verdacht van het hacken en beschadigen van websites van openbare en overheidsinstanties, financiële dienstverleners en onderwijsinstellingen.

The Bad

“Daarom kunnen we niks leuks meer doen” is een van die uitspraken die je deze dagen overal ziet en dit sluit goed aan bij het nieuws dat de geavanceerde hackersgroep Winnti hun geraffineerde malware richten op… gameontwikkelaars. Dat lijkt op het eerste gezicht een raar doelwit voor malware die veel kennis en inspanning vereist om te creëren en waarbij je ook nog eens het risico loopt dat het kort na gebruik herkend wordt door beveiligingsoplossingen. Dergelijke middelen worden doorgaans alleen ingezet als het gaat om waardevolle doelwitten in het bedrijfsleven of organisaties waarvan de bedreigingsactoren weten dat het resultaat ruimschoots opweegt tegen de ‘bedrijfskosten’ en gegarandeerd rendement oplevert.

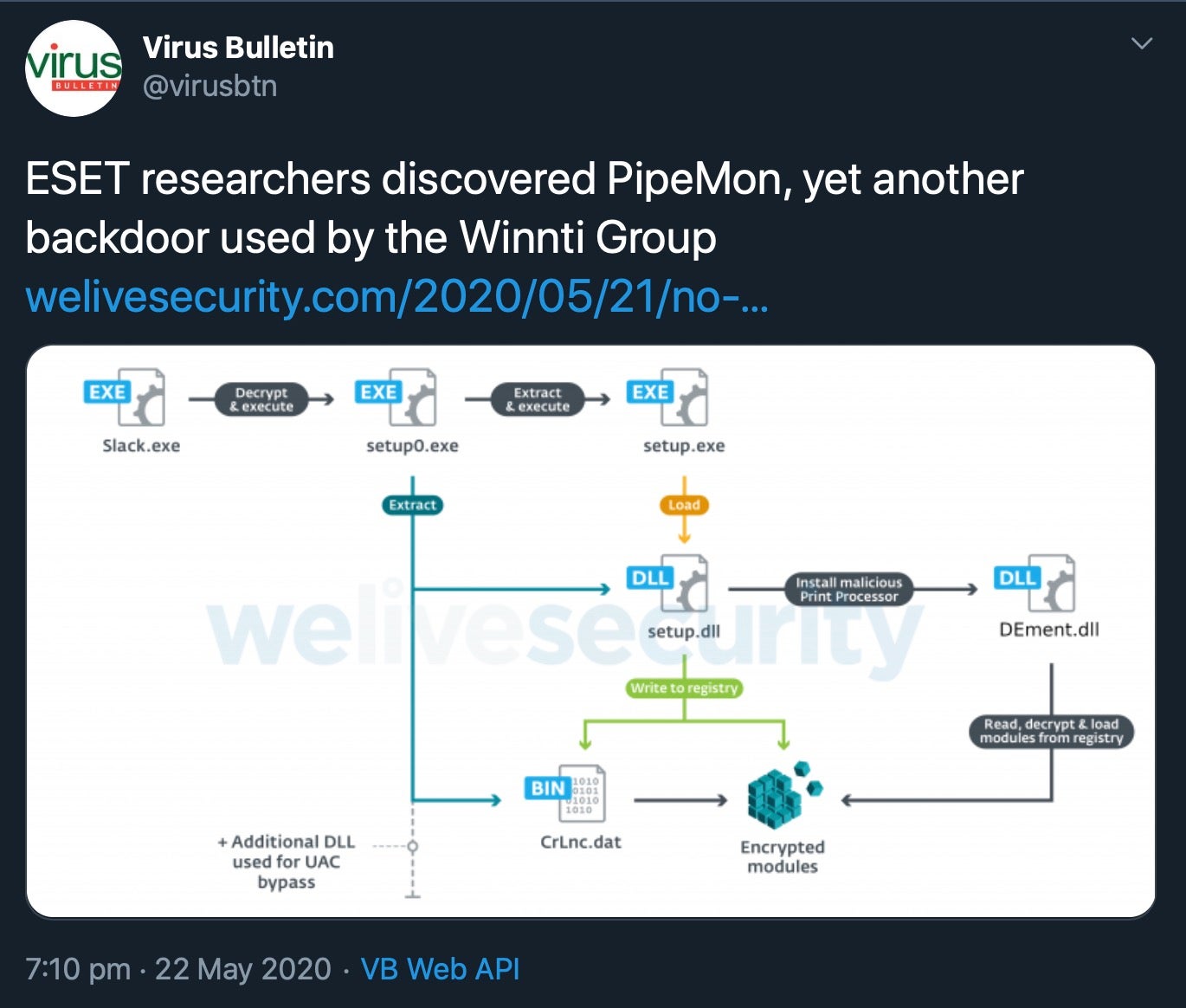

Maar Winnti kan in dat opzicht zeker goede resultaten aanleveren en in de verschenen rapporten valt te lezen dat de malware − die gebruikmaakt van Windows-printerstuurprogramma’s die bij elke systeemboot worden gestart − niet alleen wordt gebruikt als onderdeel van een supplychain-aanval, maar ook om winst te maken door in-game valuta’s te manipuleren. Zoals een forumdeelnemer scherpzinnig opmerkte, hebben grootschalige platforms voor multiplayer onlinegames een deelnemersbestand van honderden miljoenen gebruikers, waar software met een hoog machtigingsniveau wordt uitgevoerd en er gebruik wordt gemaakt van geforceerde of automatische updates die door gebruikers zelden of nooit worden onderzocht. Een malwareauteur of botnetbouwer kan zich niet veel beters wensen.

De nieuwe Winnti-malware gebruikt een nieuwe backdoor genaamd PipeMon − vanwege de talloze pipes voor de communicatie tussen de modules. PipeMon werd ooit geïnstalleerd samen met een legitiem Windows-certificaat voor ondertekening dat werd gestolen uit Nfinity Games tijdens een hack in 2018. En ook al is dat alweer een hele tijd geleden, toch is het gestolen certificaat nog steeds niet ingetrokken.

The Ugly

Tijd voor het ‘Ugly’ nieuws over beveiligingslekken, te beginnen met EasyJet, degrootste luchtvaartmaatschappij van Groot-Brittannië. Hier zijn zo’n 9 miljoen e-mailadressen van klanten en hun reisgegevens gelekt, zo werd vorig jaar onthuld. Daarbij kwamen ook de creditcardgegevens van naar schatting 2208 klanten op straat te liggen, wat voor de cybercriminelen dus een lucratief dagje moet zijn geweest. EasyJet meldt dat het heeft voldaan aan de geldende regelgeving voor het melden van beveiligingslekken en alle betrokken klanten ontvingen op 26 mei daarover bericht. Juist vanwege dit lek moeten klanten van EasyJet extra goed letten op phishing-e-mails en creditcardafschrijvingen controleren op tekenen van frauduleuze transacties.

Bron: Getty

Bron: Getty

Maaltijdenbezorger Home Chef was de meest recente die deze week een beveiligingslek bevestigde, dat voor het eerst werd gemeld door ShinyHunters, een tot dan toe onbekende databroker op het darknet. Deze groep schepte op verschillende criminele forums op over een groot aantal gegevenslekken in mei, maar enkele van die eerste lekken bleken niet veel waard te zijn. De bewering dat ze 500 GB aan Microsoft-broncode hadden, werd met de nodige scepsis ontvangen toen de sample van 1 GB die ze openbaar maakten, niet veel meer bleek te zijn dan materiaal dat bedoeld was voor publicatie.

Toch zijn Home Chef en een hele reeks andere bekende sites al met een aantal bevestigingen gekomen die enkele van de andere claims van ShinyHunters onderschrijven. Onderzoekers vermoeden dat het plotseling opduiken van ShinyHunters als een grote speler in de schimmige wereld van de criminele handel in data bewijst dat een ervaren operator een andere weg is ingeslagen. Hoe het ook zij, dergelijke beveiligingslekken voeden alleen maar de zorgen van klanten die ermee te maken hebben gehad en leiden tot een betreurenswaardige reputatieschade voor de betrokken organisaties.

Like this article? Follow us on LinkedIn, Twitter, YouTube or Facebook to see the content we post.

Read more about Cyber Security

- Why On-Device Detection Matters: New Ramsay Trojan Targets Air-Gapped Networks

- Windows Security Essentials | Preventing 4 Common Methods of Credentials Exfiltration

- Hackers on Macs | What Are the Must-Have Apps & Tools?

- macOS Security | So How Do Macs Get Infected With Malware?

- Defending the Enterprise | Igor Glik, Vigilance MDR Team Lead

- Deep Dive: Exploring an NTLM Brute Force Attack with Bloodhound

- Anatomy of Automated Account Takeovers