Onderzoeksteam van SentinelOne ontdekt nieuwe threat-groep: Agrius

Amsterdam, 28 mei 2021 – SentinelOne heeft een nieuwe groep ontdekt die het SentinelLabs-onderzoeksteam aanduidt als Agrius en die vanaf het begin van 2020 actief is in Israël. Agrius was aanvankelijk betrokken bij spionageactiviteiten, maar voerde daarna een reeks destructieve wiper-aanvallen uit op Israëlische doelen, waarna de activiteit werd vermomd als ransomwareaanvallen.

Een van de wipers (malware die is bedoeld om de harde schijf van de computer te wissen) die bij de aanval werd gebruikt, genaamd ‘Apostle’, werd later omgezet in volledig functionele ransomware, die de wiper-functies verving. Het bericht erin suggereert dat het werd gebruikt om een kritiek staatsdoel in de Verenigde Arabische Emiraten te targeten. Vanwege de gelijkenis met zijn wiper-versie, evenals de aard van het doelwit in de context van regionale geschillen, gelooft SentinelOne dat de aanvallers die erachter zitten, ransomware gebruiken vanwege zijn ontwrichtende mogelijkheden.

Het gebruik van ransomware als een disruptieve tool is meestal moeilijk te bewijzen, omdat het moeilijk is om de intenties van een threat actor vast te stellen. Analyse van de Apostle-malware geeft een zeldzaam inzicht in dergelijke aanvallen en laat een duidelijk verband zien tussen wat begon als een wiper-malware en eindigde als volledig operationele ransomware.

Op basis van technische analyse van de tools en aanvalsinfrastructuur vermoedt SentinelOne dat de aanvallen werden uitgevoerd door een aan Iran gelieerde dreigingsgroep. Hoewel er enkele links naar bekende Iraanse actoren werden waargenomen, lijkt de reeks TTP’s en tools uniek te zijn voor deze reeks activiteiten.

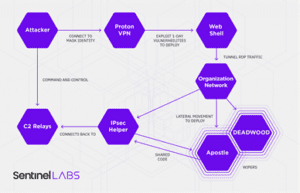

Agrius Attack-levenscyclus

De Agrius threat-groep gebruikt VPN-services (voornamelijk ProtonVPN) voor anonimisering bij toegang tot de publieke applicaties van zijn doelen. Na succesvolle exploitatie worden webshells geïnstalleerd of wordt eenvoudig toegang verkregen tot het doelwit met behulp van de VPN-oplossing die het doel gebruikt. De webshells die Agrius implementeert, zijn meestal variaties op ASPXSpy.

Agrius gebruikt die webshells om RDP-verkeer te tunnelen om gecompromitteerde accounts te gebruiken om lateraal te verplaatsen. In deze fase gebruiken de aanvallers allerlei openbaar beschikbare offensieve security-tools voor het verzamelen van inloggegevens en laterale verplaatsingen.

Op interessante hosts implementeert Agrius zijn eigen aangepaste malware: ‘IPsec Helper’. Deze achterdeur is geschreven in .NET en lijkt exclusief voor Agrius. De malware registreert zichzelf als een dienst die verder kan worden uitgebuit (persistence). Zo kan het worden gebruikt om gegevens te exfiltreren of om extra malware te implementeren.

Agrius heeft twee verschillende wipers ingezet. De eerste, genaamd ‘Apostle’, lijkt te zijn geschreven door dezelfde ontwikkelaar als ‘IPsec Helper’. Beide zijn geschreven in .NET, delen functies en voeren taken op een vergelijkbare manier uit. Interessant is dat Apostle later werd gewijzigd in functionerende ransomware. De tweede wiper, DEADWOOD, was eerder betrokken bij een wiping-aanval in het Midden-Oosten en voorlopig toegeschreven aan Iran.

Voor meer informatie, lees deze blogpost: https://labs.sentinelone.com/from-wiper-to-ransomware-the-evolution-of-agrius/

Voor meer informatie

SentinelOne

Judith Veenhouwer

E-mail: judithv@sentinelone.com

Deepr

Nini Joostens / Marjan Schrader / Winnie Silvertand

E-mail: sentinelone@deepr.nl